前言 相比有做过企业级开发的童鞋应该都有做过权限安全之类的功能吧,最先开始我采用的是建用户表,角色表,权限表,之后在拦截器中对每一个请求进行拦截,再到数据库中进行查询看当前用户是否有该权限,这样的设计能满足大多数中小型系统的需求。不过这篇所介绍的Shiro能满足之前的所有需求,并且使用简单,安全性高,而且现在越来越的多企业都在使用Shiro,这应该是一个收入的你的技能库。

创建自定义MyRealm类 有关Shiro的基础知识我这里就不过多介绍了,直接来干货,到最后会整合Spring来进行权限验证。

基本上我们也就这三个需求,所以同时我们也需要三个方法:

findUserByUserName(String username)根据username查询用户,之后Shiro会根据查询出来的User的密码来和提交上来的密码进行比对。findRoles(String username)根据username查询该用户的所有角色,用于角色验证。findPermissions(String username)根据username查询他所拥有的权限信息,用于权限判断。

下面我贴一下我的mapper代码(PS:该项目依然是基于之前的SSM,不太清楚整合的请看SSM一 )。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 <?xml version="1.0" encoding="UTF-8" ?> <!DOCTYPE mapper PUBLIC "-//mybatis.org//DTD Mapper 3.0//EN" "http://mybatis.org/dtd/mybatis-3-mapper.dtd" > <mapper namespace ="com.crossoverJie.dao.T_userDao" > <resultMap id ="BaseResultMap" type ="com.crossoverJie.pojo.T_user" > <result property ="id" column ="id" /> <result property ="userName" column ="userName" /> <result property ="password" column ="password" /> <result property ="roleId" column ="roleId" /> </resultMap > <sql id ="Base_Column_List" > </sql > <select id ="findUserByUsername" parameterType ="String" resultMap ="BaseResultMap" > <include refid ="Base_Column_List" /> </select > <select id ="findRoles" parameterType ="String" resultType ="String" > </select > <select id ="findPermissions" parameterType ="String" resultType ="String" > </select > </mapper >

很简单只有三个方法,分别对应上面所说的三个方法。对sql稍微熟悉点的童鞋应该都能看懂,不太清楚就拷到数据库中执行一下就行了,数据库的Sql也在我的github上。实体类就比较简单了,就只有四个字段以及get,set方法。我就这里就不贴了,具体可以去github上fork我的源码。

现在就需要创建自定义的MyRealm类,这个还是比较重要的。继承至Shiro的AuthorizingRealm类,用于处理自己的验证逻辑,下面贴一下我的代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 package com.crossoverJie.shiro;import com.crossoverJie.pojo.T_user;import com.crossoverJie.service.T_userService;import org.apache.shiro.authc.AuthenticationException;import org.apache.shiro.authc.AuthenticationInfo;import org.apache.shiro.authc.AuthenticationToken;import org.apache.shiro.authc.SimpleAuthenticationInfo;import org.apache.shiro.authz.AuthorizationInfo;import org.apache.shiro.authz.SimpleAuthorizationInfo;import org.apache.shiro.realm.AuthorizingRealm;import org.apache.shiro.subject.PrincipalCollection;import javax.annotation.Resource;import java.util.Set;public class MyRealm extends AuthorizingRealm {@Resource private T_userService t_userService;@Override protected AuthorizationInfo doGetAuthorizationInfo (PrincipalCollection principalCollection) {String username = principalCollection.getPrimaryPrincipal().toString() ;SimpleAuthorizationInfo info = new SimpleAuthorizationInfo () ;return info;@Override protected AuthenticationInfo doGetAuthenticationInfo (AuthenticationToken token) throws AuthenticationException {String username = token.getPrincipal().toString() ;T_user user = t_userService.findUserByUsername(username) ;if (user != null ){AuthenticationInfo authenticationInfo = new SimpleAuthenticationInfo (user.getUserName(),user.getPassword(),"a" ) ;return authenticationInfo ;else {return null ;

继承AuthorizingRealm类之后就需要覆写它的两个方法,doGetAuthorizationInfo,doGetAuthenticationInfo,这两个方法的作用我都有写注释,逻辑也比较简单。doGetAuthenticationInfo是用于登录验证的,在登录的时候需要将数据封装到Shiro的一个token中,执行shiro的login()方法,之后只要我们将MyRealm这个类配置到Spring中,登录的时候Shiro就会自动的调用doGetAuthenticationInfo()方法进行验证。Controller了:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 package com.crossoverJie.controller;import com.crossoverJie.pojo.T_user;import com.crossoverJie.service.T_userService;import org.apache.shiro.SecurityUtils;import org.apache.shiro.authc.UsernamePasswordToken;import org.apache.shiro.subject.Subject;import org.springframework.stereotype.Controller;import org.springframework.ui.Model;import org.springframework.web.bind.annotation.RequestMapping;import javax.annotation.Resource;@Controller @RequestMapping("/") public class T_userController {@Resource private T_userService t_userService ;@RequestMapping("/loginAdmin") public String login (T_user user, Model model) {Subject subject = SecurityUtils.getSubject() ;UsernamePasswordToken token = new UsernamePasswordToken (user.getUserName(),user.getPassword()) ;try {return "admin" ;catch (Exception e){"error" ,"用户名或密码错误" ) ;return "../../login" ;@RequestMapping("/admin") public String admin () {return "admin" ;@RequestMapping("/student") public String student () {return "admin" ;@RequestMapping("/teacher") public String teacher () {return "admin" ;

主要就是login()方法。逻辑比较简单,只是登录验证的时候不是像之前那样直接查询数据库然后返回是否有用户了,而是调用subject的login()方法,就是我上面提到的,调用login()方法时Shiro会自动调用我们自定义的MyRealm类中的doGetAuthenticationInfo()方法进行验证的,验证逻辑是先根据用户名查询用户,如果查询到的话再将查询到的用户名和密码放到SimpleAuthenticationInfo对象中,Shiro会自动根据用户输入的密码和查询到的密码进行匹配,如果匹配不上就会抛出异常,匹配上之后就会执行doGetAuthorizationInfo()进行相应的权限验证。doGetAuthorizationInfo()方法的处理逻辑也比较简单,根据用户名获取到他所拥有的角色以及权限,然后赋值到SimpleAuthorizationInfo对象中即可,Shiro就会按照我们配置的XX角色对应XX权限来进行判断,这个配置在下面的整合中会讲到。

整合Spring 接下来应该是大家比较关系的一步:整合Spring。Spring SpringMVC Mybatis的基础上进行整合的。

web.xml配置 首先我们需要在web.xml进行配置Shiro的过滤器。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 <filter > <filter-name > shiroFilter</filter-name > <filter-class > org.springframework.web.filter.DelegatingFilterProxy</filter-class > <init-param > <param-name > targetFilterLifecycle</param-name > <param-value > true</param-value > </init-param > </filter > <filter-mapping > <filter-name > shiroFilter</filter-name > <url-pattern > /*</url-pattern > </filter-mapping >

配置还是比较简单的,这样会过滤所有的请求。shiroFilter的bean。

spring-mybatis.xml配置 由于这里配置较多,我就全部贴一下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 <?xml version="1.0" encoding="UTF-8" ?> <beans xmlns ="http://www.springframework.org/schema/beans" xmlns:xsi ="http://www.w3.org/2001/XMLSchema-instance" xmlns:context ="http://www.springframework.org/schema/context" xsi:schemaLocation ="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans-3.1.xsd http://www.springframework.org/schema/context http://www.springframework.org/schema/context/spring-context-3.1.xsd" ><context:component-scan base-package ="com.crossoverJie" /> <bean id ="propertyConfigurer" class ="org.springframework.beans.factory.config.PropertyPlaceholderConfigurer" > <property name ="location" value ="classpath:jdbc.properties" /> </bean > <bean id ="dataSource" class ="com.alibaba.druid.pool.DruidDataSource" init-method ="init" destroy-method ="close" > <property name ="driverClassName" value ="${jdbc.driverClass}" /> <property name ="url" value ="${jdbc.url}" /> <property name ="username" value ="${jdbc.user}" /> <property name ="password" value ="${jdbc.password}" /> <property name ="initialSize" value ="3" /> <property name ="minIdle" value ="3" /> <property name ="maxActive" value ="20" /> <property name ="maxWait" value ="60000" /> <property name ="timeBetweenEvictionRunsMillis" value ="60000" /> <property name ="minEvictableIdleTimeMillis" value ="300000" /> <property name ="validationQuery" value ="SELECT 'x'" /> <property name ="testWhileIdle" value ="true" /> <property name ="testOnBorrow" value ="false" /> <property name ="testOnReturn" value ="false" /> <property name ="poolPreparedStatements" value ="true" /> <property name ="maxPoolPreparedStatementPerConnectionSize" value ="20" /> <property name ="filters" value ="stat" /> </bean > <bean id ="sqlSessionFactory" class ="org.mybatis.spring.SqlSessionFactoryBean" > <property name ="dataSource" ref ="dataSource" /> <property name ="mapperLocations" value ="classpath:mapping/*.xml" > </property > </bean > <bean class ="org.mybatis.spring.mapper.MapperScannerConfigurer" > <property name ="basePackage" value ="com.crossoverJie.dao" /> <property name ="sqlSessionFactoryBeanName" value ="sqlSessionFactory" > </property > </bean > <bean id ="transactionManager" class ="org.springframework.jdbc.datasource.DataSourceTransactionManager" > <property name ="dataSource" ref ="dataSource" /> </bean > <bean id ="myRealm" class ="com.crossoverJie.shiro.MyRealm" /> <bean id ="securityManager" class ="org.apache.shiro.web.mgt.DefaultWebSecurityManager" > <property name ="realm" ref ="myRealm" /> </bean > <bean id ="shiroFilter" class ="org.apache.shiro.spring.web.ShiroFilterFactoryBean" > <property name ="securityManager" ref ="securityManager" /> <property name ="loginUrl" value ="/login.jsp" /> <property name ="unauthorizedUrl" value ="/nopower.jsp" /> <property name ="filterChainDefinitions" > <value > </value > </property > </bean > <bean id ="lifecycleBeanPostProcessor" class ="org.apache.shiro.spring.LifecycleBeanPostProcessor" /> <bean class ="org.springframework.aop.framework.autoproxy.DefaultAdvisorAutoProxyCreator" depends-on ="lifecycleBeanPostProcessor" /> <bean class ="org.apache.shiro.spring.security.interceptor.AuthorizationAttributeSourceAdvisor" > <property name ="securityManager" ref ="securityManager" /> </bean > </beans >

在这里我们配置了上文中所提到的自定义myRealm,这样Shiro就可以按照我们自定义的逻辑来进行权限验证了。其余的都比较简单,看注释应该都能明白。

1 2 3 4 5 6 7 8 9 10 11 12 13 <property name ="filterChainDefinitions" > <value > </value > </property >

/loginAdmin=anon的意思的意思是,发起/loginAdmin这个请求是不需要进行身份认证的,这个请求在这次项目中是一个登录请求,一般对于这样的请求都是不需要身份认证的。

/admin*=authc表示 /admin,/admin1,/admin2这样的请求都是需要进行身份认证的,不然是不能访问的。

/student=roles[teacher]表示访问/student请求的用户必须是teacher角色,不然是不能进行访问的。

/teacher=perms[“user:create”]表示访问/teacher请求是需要当前用户具有user:create权限才能进行访问的。传送门

使用Shiro标签库 Shiro还有着强大标签库,可以在前端帮我获取信息和做判断。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 <%--<html > <head > <title > 后台</title > </head > <body > <shiro:hasRole name ="admin" > <shiro:principal > </shiro:principal > </shiro:hasRole > <shiro:hasPermission name ="user:create" > </shiro:hasPermission > <br > </body > </html >

要想使用Shiro标签,只需要引入一下标签即可:<%@ taglib prefix="shiro" uri="http://shiro.apache.org/tags" %>

<shiro:hasRole name=”admin”>具有admin角色才会显示标签内的信息。

shiro:principal 获取用户信息。默认调用 Subject.getPrincipal()获取,即 Primary Principal。<shiro:hasPermission name=”user:create”> 用户拥有user:create这个权限才回显示标签内的信息。传送门

整体测试

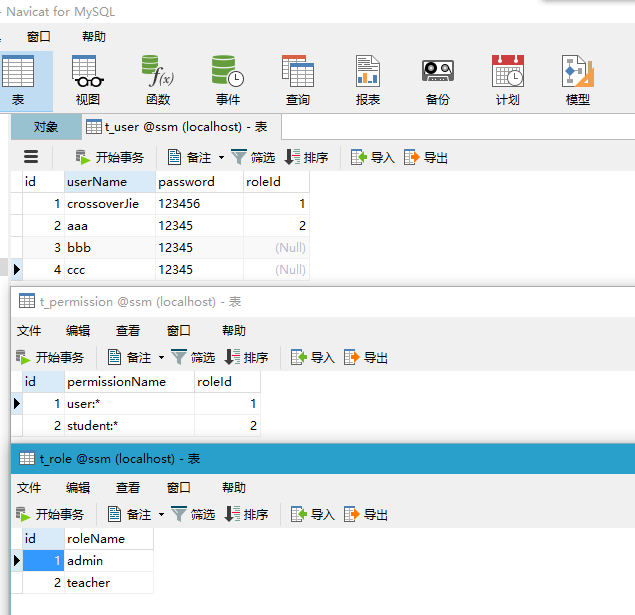

这是我的测试数据。

接下来输入一个正确的:

可以看到我登录的用户是crossoverJie他是有admin的角色,并且拥有user:*(ps:系统数据详见上面的数据库截图)的权限,所以在这里:

1 2 3 4 5 6 <shiro:hasRole name ="admin" > <shiro:principal > </shiro:principal > </shiro:hasRole > <shiro:hasPermission name ="user:create" > </shiro:hasPermission >

是能显示出标签内的信息,并把用户信息也显示出来了。/student这个请求,因为在Spring的配置文件中:

1 2 3 4 5 6 7 8 9 10 11 12 13 <property name ="filterChainDefinitions" > <value > </value > </property >

只有teacher角色才能访问/student这个请求的:

果然,Shiro做了安全控制是不能进行访问的。aaa用户登录,他正好是teacher角色,看能不能访问/student。

果然是能访问的。/student返回的是同一个界面所以看到的还是这个界面。

1 2 3 4 @RequestMapping("/teacher") public String teacher () {return "admin" ;

并且没有显示之前Shiro标签内的内容。

MD5加密 Shiro还封装了一个我认为非常不错的功能,那就是MD5加密,代码如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 package com.crossoverJie.shiro;import org.apache.shiro.crypto.hash.Md5Hash;public class MD5Util {public static String md5 (String str,String salt) {return new Md5Hash (str,salt).toString() ;public static void main (String[] args) {String md5 = md5("abc123" ,"crossoverjie" ) ;

代码非常简单,只需要调用Md5Hash(str,salt)方法即可,这里多了一个参数,第一个参数不用多解释,是需要加密的字符串。第二个参数salt中文翻译叫盐,加密的时候我们传一个字符串进去,只要这个salt不被泄露出去,那原则上加密之后是无法被解密的,在存用户密码的时候可以使用,感觉还是非常屌的。

总结 以上就是Shiro实际使用的案例,将的比较初略,但是关于Shiro的核心东西都在里面了。大家可以去我的github上下载源码,只要按照我给的数据库就没有问题,项目跑起来之后试着改下里面的东西可以加深对Shiro的理解。

项目地址:https://github.com/crossoverJie/SSM.git http://crossoverjie.top 。https://github.com/crossoverJie 。